Schnell-Anleitung

- E-Mail-Zertifikat beantragen

- E-Mail-Zertifikat sowie Root-Zertifikate der Zertifizierungskette herunterladen

- In OTRS die S/MIME-Unterstützung einschalten (SysConfig „Crypt::SMIME“)

- Root- und E-Mail-Zertifikate sowie den Private Key in OTRS im Admin-Bereich unter „S/MIME-Zertifikate“ hochladen

- Queue konfigurieren, so dass die Queue das Zertifikat nutzt

Schritt-für-Schritt-Anleitung

1. E-Mail-Zertifikat beantragen und herunterladen

Um E-Mails mit S/MIME zu verschlüsseln, benötigst du ein entsprechendes Zertifikat, welches für die E-Mail-Verschlüsselung vorgesehen ist.

Es gibt diverse Anbieter von E-Mail-Zertifikaten, leider bieten relativ wenige Anbieter kostenlose Zertifikate für den privaten Gebrauch an.

Anbieter von kostenlosen E-Mail-Zertifikaten (Stand: Juli 2021)

– DGN – www.dgn.de (Gültigkeit: 1 Jahr)

– WISeKey – www.wisekey.com (Gültigkeit: 1 Monat)Meist musst du beim Anbieter einen Account anlegen, dann ein Zertifikat erstellen und mit Klick auf einen Link in einer Bestätigungs-E-Mail nachweisen, dass du aktuell Zugriff auf die E-Mail-Adresse hast, für die du ein Zertifikat erstellen möchtest.

Wenn hier falsche Informationen stehen oder du andere kostenlose Anbieter kennst, hinterlasse bitte einen Kommentar, damit ich Änderungen vornehmen kann.

Je nach Anbieter solltest du folgende Dinge zum Download bereitgestellt bekommen:

- Privater Schlüssel (meist eine .key-Datei)

- Öffentliches Zertifikat (meist eine .crt-Datei)

- Öffentliches Zertifikat deines Anbieters, auch „Root-Zertifikat“ genannt (meist eine oder mehrere .crt-Dateien)

Da die E-Mail-Zertifikate oft nur 1 Jahr gültig sind, lohnt es sich, über eine geeignete Speicher-Struktur nachzudenken.

Ich selber habe auf einem Datenträger, den ich regelmäßig sichere, einen Ordner „Zertifikate“, darunter „E-Mail“ und darunter „[email protected]“ angelegt. Unterhalb dieses Ordners habe ich wiederum Verzeichnisse angelegt, die das Ablaufdatum des Zertifikats beinhalten sowie den Namen des Herausgebers, z.B. „2022-07-11 DGNCert“.

So behalte ich den Überblick, wo sich welches Zertifikat befindet und bis wann es läuft. Dies ist besonders wichtig, wenn man einen PC neu aufsetzen muss, denn dann muss man alle privaten Schlüssel -egal ob abgelaufen oder gültig- installieren, um verschlüsselte Nachrichten entschlüsseln zu können.Für mein Beispiel sieht die Ordner-Struktur wie folgt aus:

B:\Zertifikate\E-Mail\[email protected]\2021-07-11 DGNCert\Weiterhin nutze ich das OpenSource-Tool „X – Certificate and Key management“, mit dem man seine Zertifikate einfach zentral verwalten kann. XCA speichert deine Zertifikate in einer verschlüsselten Datei lokal ab, so dass du jederzeit Zugriff auf diese hast.

Quelle: Erfahrung 😉

Besonders interessant ist hier die Funktion, entsprechende Zertifikatsbestandteile exportieren zu können, ohne dass du Wissen über OpenSSL haben musst. Das vereinfacht das Leben ungemein.

XCA kannst du hier herunterladen: https://hohnstaedt.de/xca/index.php/download

Für diesen Artikel werde ich die E-Mail-Adresse [email protected] in OTRS einrichten, damit aus meiner OTRS-Queue „t.korth“ über diese Adresse signierte Nachrichten verschickt werden können sowie ein verschlüsselter E-Mail-Verkehr möglich ist.

Da ich bereits Erfahrungen mit DGNCert gesammelt habe, werde ich den Erhalt eines S/MIME-Zertifikats über DGNCert erläutern.

- Auf der Seite https://www.dgn.de/dgncert/anfordern.html kannst füllst du deine Daten aus und forderst ein kostenloses Zertifikat an.

- Nachdem du die Bestätigungs-E-Mail erhalten (Absender „[email protected]“, Betreff „Ihr DGNcert Softzertifikat“) und den Bestätigungs-Link in der E-Mail angeklickt hast, erhältst du auf deiner Handynummer das Kennwort für deinen privaten Schlüssel, den du auf der Bestätigungsseite herunterladen kannst.

- Speichere das Zertifikat unbedingt an einer sicheren Stelle, die du regelmäßig sicherst (und nutze das Tool XGA – siehe oben)!

- Sichere die E-Mail „Ihr DGNcert Softzertifikat Konto“ (Absender „[email protected]“), da sie wichtige Informationen enthält, wie du dein E-Mail-Zertifikat verlängern kannst!

Tipp: Lass dich an den Ablauf deines E-Mail-Zertifikats erinnern!

Ich habe die Website www.smime-reminder.net erstellt, über die du dich 30, 14 und 7 Tage vor Ablauf deines S/MIME-Zertifikats erinnern lassen kannst, dein Zertifikat zu erneuern.

Sende hierfür einfach eine mit deinem Zertifikat signierte E-Mail an [email protected].

2. Root- und CA-Zertifikat des Anbieters herunterladen

Damit OTRS dem Zertifikat vertraut werden kann (OTRS hat, anders als die meisten Browser, keinen Standard-Satz von vertrauten Zertifizierern), müssen alle Zertifikate der Zertifikatskette des eigenen Zertifikats herunterladen, um diese später in OTRS hochzuladen.

Wenn dein Zertifizierungsstelle die Möglichkeit anbietet, eine oder mehrere Dateien herunterzuladen, die die Zertifikatskette darstellen, kannst du diese gleich nutzen und herunterladen.

DGNCert bietet den Download auf der Zertifikate unter https://www.dgn.de/dgncert/downloads.html an.

Falls dein Anbieter einen Download nicht anbietet oder du die entsprechende Stelle nicht findest kannst du auch mit Hilfe des Tools XGA die entsprechenden Zertifikate aus deinem E-Mail-Zertifikat extrahieren:

- Installiere XGA, starte das Tool und lege, falls du das Programm noch nie gestartet hast, eine Speicher-Datei an, in der alle Zertifikate gespeichert werden. Nutze hierfür ein sicheres Kennwort und einen Speicherplatz, den du möglichst sichern kannst (z.B. ein Cloud-Speicherplatz bei einem seriösen Anbieter, wie Magenta Cloud).

- Importiere nun in XGA dein frisch heruntergeladenes Zertifikat

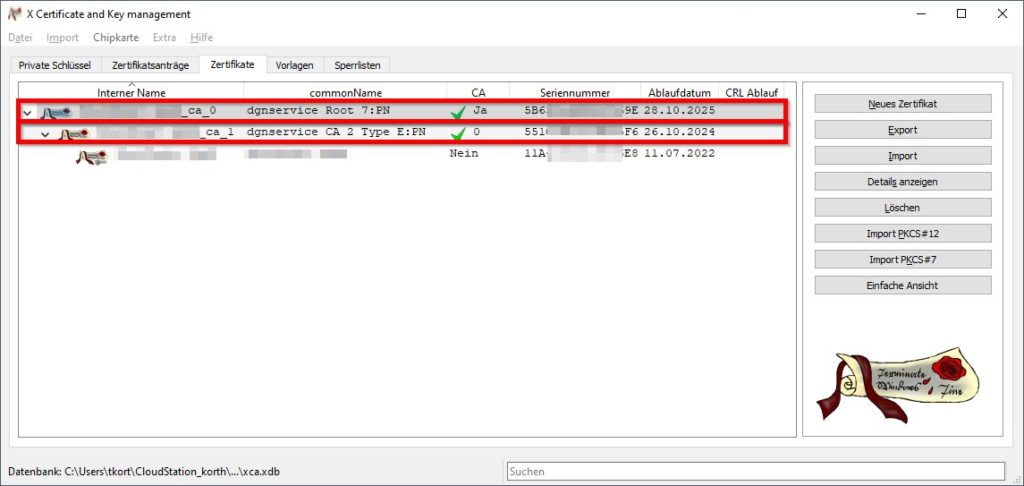

- Wechsle auf den Reiter „Zertifikate“ und exportiere die ersten beiden Ebenen der „dgnservice“-Zertifikate, die die root-Zertifikatskette vom DGNCert darstellen, über die Funktion „Export“.

3. E-Mail-Zertifikat und -Private Key exportieren

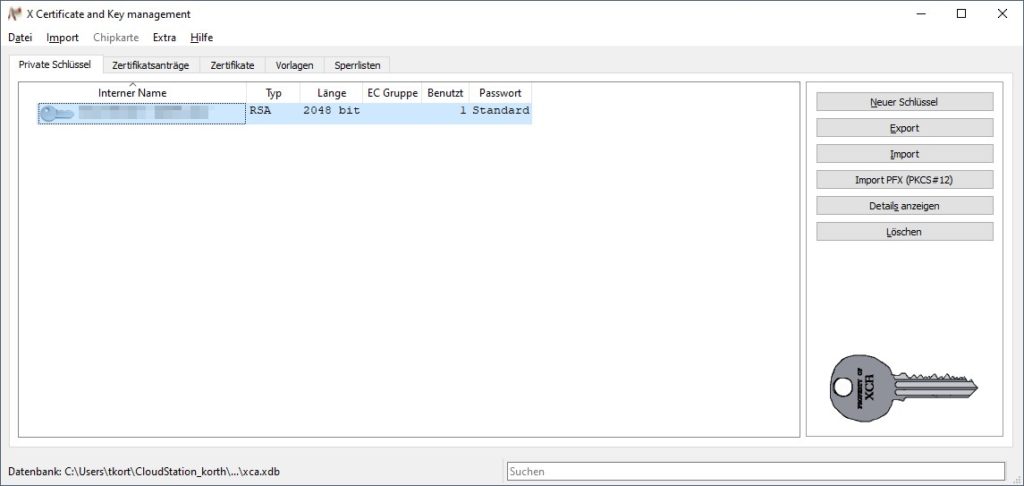

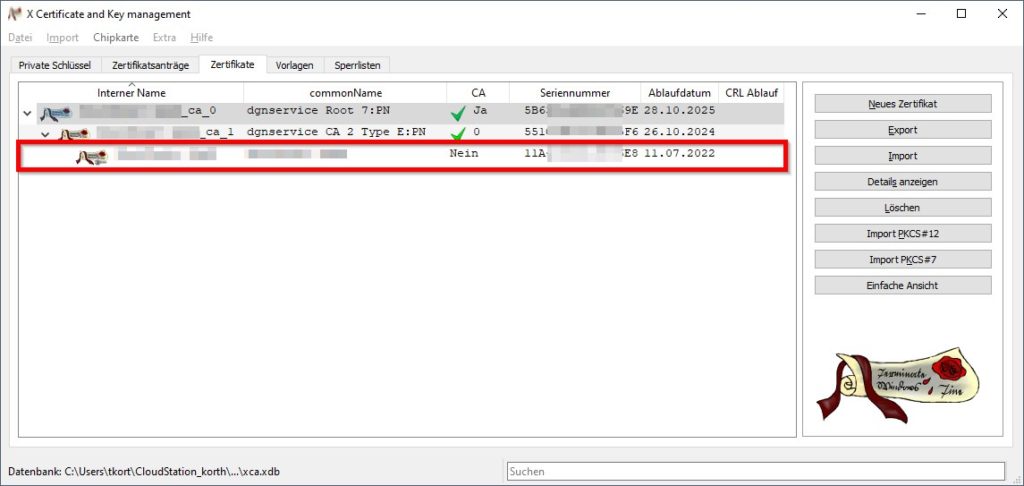

Gehe hierfür genauso wie in Schritt 2 vor, nur dass du im Reiter „Private Schlüssel“ den privaten Schlüssel und im Reiter „Zertifikate“ das Zertifikat deines E-Mail-Zertifikats herunter lädst.

4. OTRS für die Nutzung von S/MIME konfigurieren

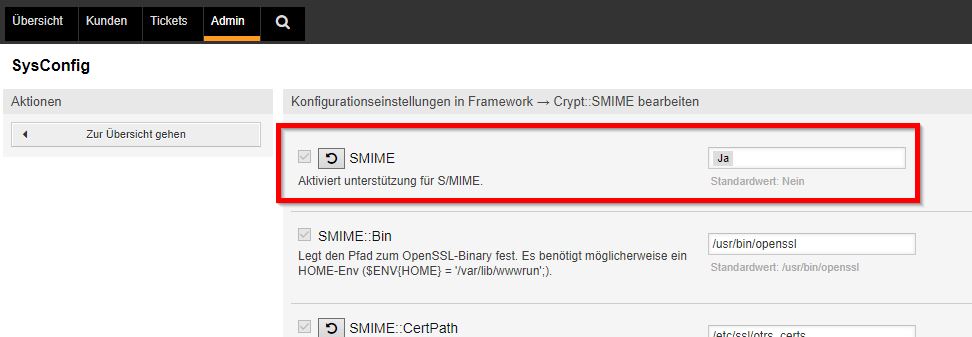

In OTRS ist die Unterstützung von S/MIME nicht „von Haus aus“ eingeschaltet. Um die Unterstützung einzuschalten, gehe wie folgt vor:

- Logge dich als Administrator in OTRS ein und wechsle zum Admin-Bereich.

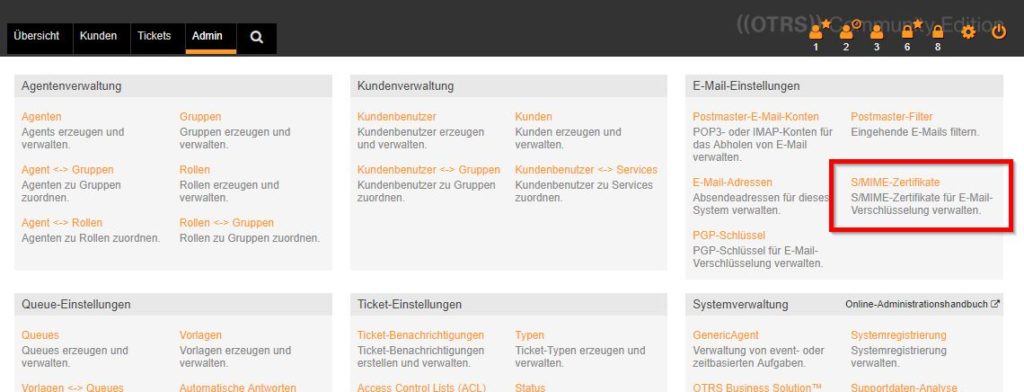

- Wenn hier kein „S/MIME-Zertifikate“ angezeigt wird, ist die Unterstützung nicht aktiviert und du musst zu „SysConfig“ wechseln.

- Suche hier nach „smime“ und wähle in den Suchergebnissen den Punkt „Crypt::SMIME“ aus.

- Hier musst du die Unterstützung für S/MIME aktivieren. Prüfe bitte auch die anderen Optionen, ob diese mit deiner OTRS-Installation übereinstimmen. Es muss ein funktionierendes OpenSSL installiert sein und die Pfade für die Speicherung der Zertifikats-Dateien müssen vorhanden sein.

5. Zertifikate sowie Private Key in OTRS einbinden

4.1 Checkliste

Bevor wir nun das Mail-Zertifikat und alle anderen notwendigen Dateien in OTRS hochladen prüfst du, ob du alle Dateien beisammen hast:

- root-Zertifikat deines Anbieters, z.B. DGNCert_root.crt

- Zwischen-Zertifikat deines Anbieters, z.B. DGNCert_ca2.crt

- Zertifikat deines E-Mail-Zertifikats, z.B. [email protected]

- Privater Schlüssel deines E-Mail-Zertifikats, z.B. [email protected]

4.2 Zertifikate und Private Key in OTRS einbinden

- Gehe in den Admin-Bereich von OTRS und wähle den Punkt „S/MIME Zertifikate“ aus.

- Lade hier nun deine Zertifikate und deinen privaten Schlüssel in folgender Reihenfolge hoch:

- die beiden Root-Zertifikate von DGNCert (crt-Dateien)

- dein exportiertes Zertifikat deines E-Mail-Zertifikats (crt-Datei)

- dein exportierter privater Schlüssel deines E-Mail-Zertifikats (pem-Datei)

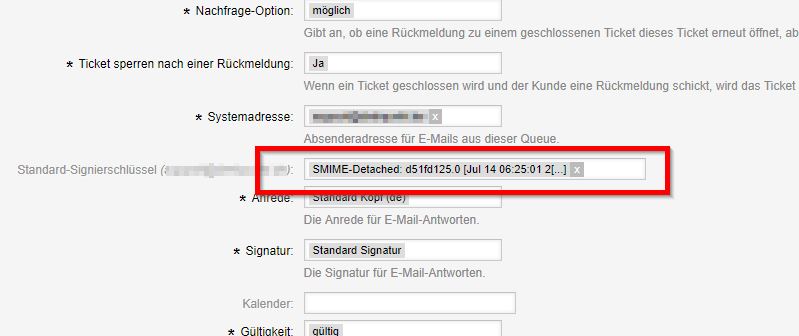

- Nachdem die Dateien korrekt hochgeladen wurden, musst du in der Queue-Verwaltung alle Queues konfigurieren, die mit der Absender-Adresse auch die S/MIME-Signatur verschicken sollen.

- Wähle hierfür den korrekten S/MIME-Schlüssel aus der Auswahlbox aus und speichere die Einstellungen.

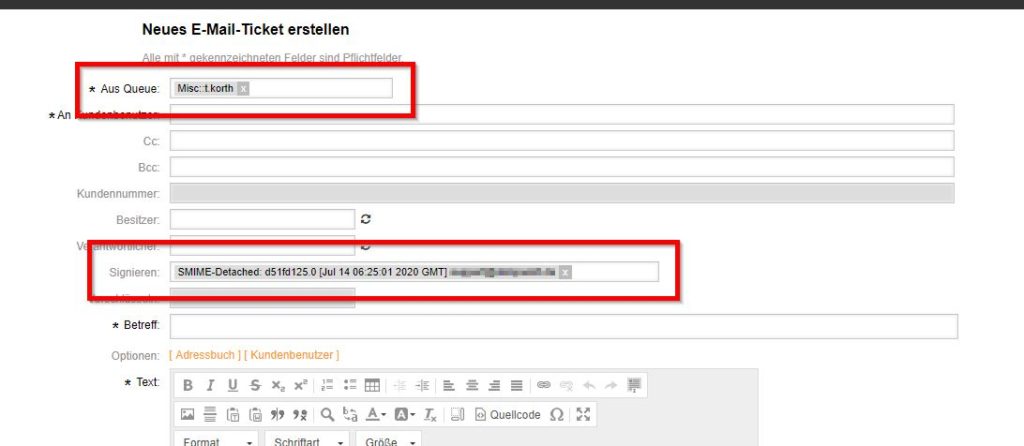

- Wenn du nun aus dieser Queue heraus ein E-Mail-Ticket schreibst, sollte das S/MIME-Zertifikat vorausgewählt werden und du kannst ab nun mit Kunden verschlüsselt kommunizieren (wenn du oder dein Kunde für den Kunden-Benutzer wiederum den öffentlichen Schlüssel unter „S/MIME Zertifikat“ in der Kunden-Benutzer-Verwaltung hinterlegt hast).

Ich hoffe, dass diese Anleitung einigermaßen verständlich ist und euch weiter hilft. Wenn Fragen auftreten sollten (und sollten sie noch so banal sein), schreibt sie bitte unten als Kommentar, so dass ich die Anleitung stetig verbessern kann.

Danke! 👍

Antworten